About Armis

Armis, the asset intelligence cybersecurity company, protects the entire attack surface and manages the organization’s cyber risk exposure in real time. In a rapidly evolving, perimeter-less world, Armis ensures that organizations continuously see, protect and manage all critical assets. Armis secures Fortune 100, 200 and 500 companies as well as national governments, state and local entities to help keep critical infrastructure, economies and society stay safe and secure 24/7. Armis is a privately held company headquartered in California.

Globally Diverse Customer Base

Armis customers are from across all industries, verticals and segments including governments, state, local, education (SLED), healthcare, critical infrastructure providers (CIP), retail, manufacturing, smart cities, transport, energy including organizations such as Colgate-Palmolive, United Airlines, Allegro MicroSystems, Takeda Pharmaceuticals, Mondelēz International, DocuSign, Booking Holdings, and many more.

Our Mission is Clear

To enable enterprises to adopt new connected devices without fear of compromise by cyber attack.

““The promise of productivity and collaboration with all these new devices can only come to fruition if they are safe and secure. Our vision is to make that happen.”

CEO & Co-Founder, Armis

Awards

Armis is proud to be recognized for our award-winning Agentless Device Security Platform.

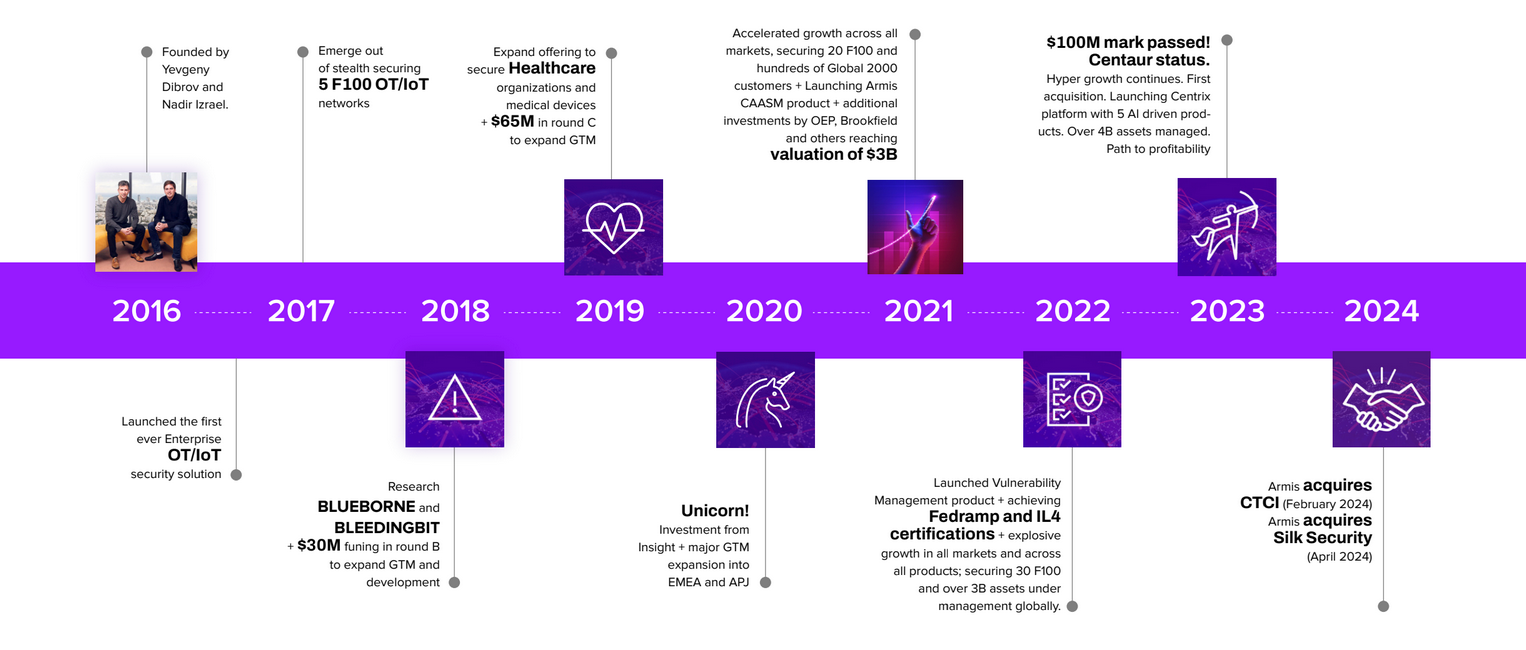

Show Me MoreArmis Timeline

Our Values

At Armis, we’re proud of who we are and what we stand for.

One Armis

- We’re a single team with mutual goals.

- We are a family. We trust each other, we care for each other.

- We take pride in our work.

- Collaboration and trust are very important to us. We work together and rely on each other to do our best work.

- We all have a strong sense of ownership and responsibility for the things that we do together.

- There are never multiple opposing teams in Armis.

Act with Integrity & Transparency

- We treat each other with fairness and respect.

- We communicate openly, with the belief that aligning one another on our thoughts and goals will help be more constructive and successful.

- We don’t want silos of information within the company, and we break them down where we find them.

- We are always transparent with one another, and we don’t shy away from healthy debate about any topic, no matter how challenging it could be.

Aspire to Excellence

- We aspire to be the best at what we do, and this instills a fearlessness in us.

- We set high bars and very ambitious goals, and expect from ourselves to make magic happen.

- Excellence doesn’t exist in a void; part of being excellent is being able to harness that into results.

- Focusing on impact and driving value every day are an important part of being who we are.

Deliver Results

- We have to be agile, flexible, and creative.

- It is important to us to be able to set our goals, and re-evaluate periodically.

- We need to be able to set plans to achieve our goals and to focus on their execution, in the most pragmatic and actionable way that always promotes and aligns with Armis’ success.

Be Customer Centric

- Our success is measured by how well we deliver value to our customers, and how satisfied they are with our offerings.

- Our customers are our number one priority.

- We constantly innovate, and seek out how they can better use our product and services to solve their challenges.

- It is critical that we constantly listen to our customers to gain insights that drive our road-map and our company forward.

Embrace Diversity & Inclusion

- We acknowledge that we’re not all the same; we’re different people, from different cultures, who have had different experiences, and we think differently.

- We’re not only aware of that – we embrace that.

- We believe that the uniqueness of what every person brings to the table is valuable, and that’s part of what makes us successful.

- We will always listen to every opinion and voice, and believe anyone should be able to speak up in a room, regardless of rank or seniority.

Learn More About Our Company, Our People, Careers, and How Our Technology is Making Headlines

Grow at Armis

Be part of our passionate team, working to make connected devices everywhere safe.

Armis Research

Dig into in depth research that has uncovered deep exploits and vulnerabilities.